“JOHN THE RIPPER”

John The Ripper, da non confondere con “Jack the Ripper” (Jack lo squartatore, per intenderci) è uno strumento Open Source per l’audit (controllo) della sicurezza delle password e per il recupero delle stesse…

AI E CYBER: QUALI COMPETENZE DI PROGRAMMAZIONE OCCORRONO?

Per quanto possa sembrar banale, la programmazione nasce in risposta alla richiesta di far eseguire compiti alle…

Leggi l’articolo – AI E CYBER: QUALI COMPETENZE DI PROGRAMMAZIONE OCCORRONO?

IN ARRIVO IL SECURITY SUMMIT 2024!

Si terrà a Milano tra il 19 e il 21 marzo, l’evento principale del panorama della cybersecurity in Italia: il Security Summit. Organizzato su tre giorni di conferenze…

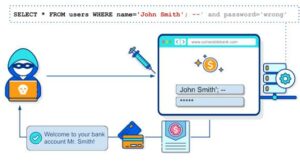

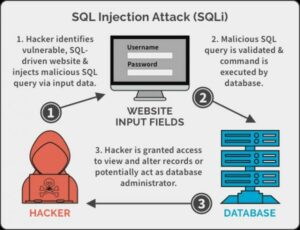

SQL INJECTION: SEMPRE ATTUALE NONOSTANTE L’ETÀ

Qualche settimana fa ho pubblicato un articolo dal titolo: “Attacco SQL Injection: di che si tratta?“, pensando…

Leggi l’articolo – SQL INJECTION: SEMPRE ATTUALE NONOSTANTE L’ETÀ

CYBER E INTELLIGENZA ARTIFICIALE NELLE APPLICAZIONI MILITARI

“La guerra Russo-Ucraina, il conflitto Israeliano contro Hamas” ha affermato il sottosegretario di Stato alla Difesa nel suo video…

Leggi l’articolo – CYBER E INTELLIGENZA ARTIFICIALE NELLE APPLICAZIONI MILITARI

CLOUDFLARE HACKERATA: PERCHÉ E DA CHI?

All’inizio del mese di febbraio è uscita la notizia dell’hackeraggio di Cloudflare…

Leggi l’articolo – CLOUDFLARE HACKERATA: PERCHÉ E DA CHI?

ATTACCO SQL INJECTION: DI CHE SI TRATTA?

Quante volte avete sentito parlare di SQL Injection e vi siete ripromessi di capire di che si tratta, senza poi avere il tempo o la voglia di farlo?

PARLANO DI NOI…

L'importanza della divulgazione nella società digitale - Difesa Online

Sicurezza digitale, a Cagliari gli esperti dell’associazione Sicynt – Quotidiano Sociale

LA GEOPOLITICA DEI CHIP

Da diversi anni ormai si sente parlare di geopolitica dei semiconduttori e per me è arrivato il momento di approfondire l’argomento.

ROBOT E INTELLIGENZA ARTIFICIALE

Si sente parlare ormai tantissimo di Intelligenza Artificiale (IA), il Programma Strategico per l’Intelligenza Artificiale 2022-2024 (vedi documento) la definisce come l’insieme dei modelli digitali, algoritmi e tecnologie che riproducono la percezione, il ragionamento, l’interazione e l’apprendimento. Il portale del Parlamento Europeo (vedi link) definisce l’Intelligenza Artificiale come elemento centrale per la trasformazione digitale della società ed una delle priorità dell’UE.

ZERO TRUST: COSA SIGNIFICA?

Il mondo della sicurezza è in continua evoluzione e con esso, il linguaggio impiegato da tecnici e industria della sicurezza e delle nuove tecnologie.

Uno dei termini sempre più presente nell’ultimo anno è “Zero Trust”. Ma siamo sicuri di sapere di che si tratta?

HACKERATA L’AGENZIA DELLE ENTRATE?

25 luglio, a Roma la temperatura è sempre più alta, e non solo quella del meteo! Qualche giorno fa è caduto il governo, oggi sembra che sia la volta dell’Agenzia delle Entrate. Sui social si inseguono notizie, mezze voci, smentite… “Hackerata l’Agenzia… ” L’Agenzia delle Entrate dichiara “in riferimento alla notizia apparsa sui social e ripresa da alcuni organi di stampa circa il presunto furto di dati dal sistema informativo della fiscalità, l’Agenzia delle entrate precisa di aver immediatamente chiesto un riscontro e dei chiarimenti a Sogei Spa, società pubblica interamente partecipata dal Ministero dell’Economia e delle Finanze, che gestisce le infrastrutture tecnologiche dell’amministrazione finanziaria e che sta effettuando tutte le necessarie verifiche”.

CYBER INFLUENCE, E SIAMO TUTTI PARTE DELLA COMUNITÀ GLOBALE!

“Cyber-Influence, un termine nuovo creato per indicare una attività antica quanto il mondo, l’influenza, svolta con metodologie e mezzi moderni (cyber) in particolare attinenti al cyberspace.” No, non si tratta di una definizione, almeno non di una definizione ufficiale! Ma semplicemente di una mia definizione.

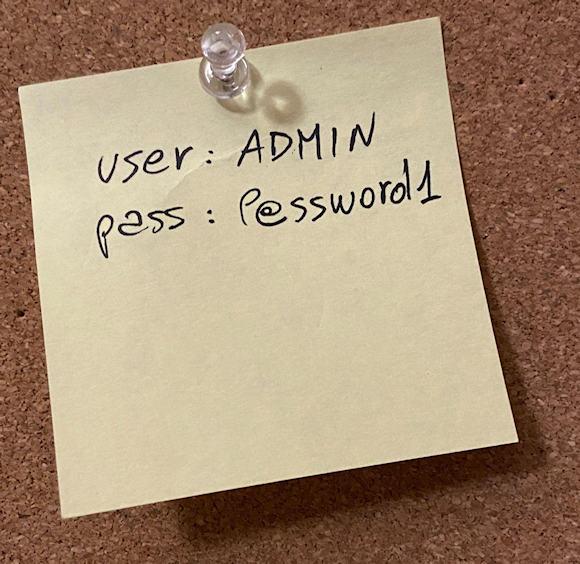

CYBERSECURITY ERGONOMICA

Ho avuto spesso modo di valutare differenti approcci alla protezione informatica, in diversi ambiti. Molte volte l’impostazione era troppo superficiale, le politiche di sicurezza insufficienti quando non completamente assenti, e questo esponeva l’azienda ad un fortissimo rischio di compromissione.

INFORMATION WARFARE E CYBER WARFARE, QUALI SONO LE RELAZIONI?

Come sempre più spesso accade, mi ritrovo a scrivere un articolo per rispondere alla curiosità degli amici. Questa volta la domanda arriva nel mezzo di una chiacchierata sulle operazioni di propaganda portate avanti da entrambe le parti nella recente guerra che stiamo vivendo in Europa. La domanda postami e alla quale cercherò di dare risposta è la seguente: “In che modo la cyber influisce sul piano della guerra informativa?”.

LA NONNA IN ALEXA

Personalmente sono affascinato dall’intelligenza artificiale, dalla tecnologia e da come gradualmente ma inesorabilmente si insinua nelle nostre vite in modo pervasivo.

QUANTO SONO SICURE LE VPN?

Con questo breve articolo cercherò di dare una risposta alla domanda che mi è stata posta qualche giorno fa: “Quanto è sicura una VPN?” Con l’occasione affronterò anche due argomenti preliminari, senza la conoscenza dei quali non è possibile capire di cosa si parli: cosa significa VPN e come funziona. Le risposte dovrebbero essere relativamente semplici ma non diamo niente per scontato e proviamo a capire, come sempre, di cosa parliamo.

METAVERSO, SOCIETÀ E CYBERSECURITY

È da qualche tempo che pensavo di scrivere qualcosa in merito. Mentre riflettevo il tempo passava e il web è ormai giunto alla versione 3. e a breve passerà alla 4.0. Tra le novità del web 3.0 si può includere tutto ciò che ha a che fare col “Metaverso”.

COS’È UN VIRUS INFORMATICO?

Qualcuno sostiene che quando si fa divulgazione nel settore della cyber, tutto va bene per far passare il messaggio dei pericoli che dobbiamo affrontare oggigiorno. Con il “tutto va bene” però spesso si giustifica l’incompetenza di chi scrive, spesso attribuendo la colpa all’ignoranza del lettore. Io non la penso così.

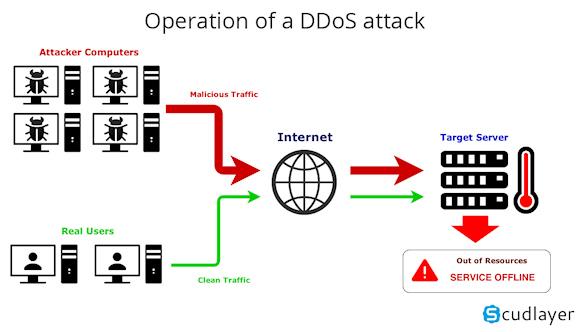

DDOS E VIRUS

Può sembrare strano ma nel nostro mondo iper-connesso, in cui si va avanti a forza di acronimi e termini inglesi, non sempre ci si sofferma abbastanza sul significato delle parole e ciò può portare ad errori. Il progetto, di durata triennale, ha preso il via il primo gennaio 2021 e si concluderà il 31 dicembre 2023.

ALAMEDA: INTELLIGENZA ARTIFICIALE PER IL TRATTAMENTO DEI DISTURBI CEREBRALI

Fornire cure personalizzate e trattamenti migliori ai pazienti affetti dai principali disturbi cerebrali riducendo i costi del trattamento attraverso l’impiego di intelligenza artificiale: è questo l’ambizioso obiettivo del progetto ALAMEDA (www.alamedaproject.eu), finanziato dalla Commissione Europea nell’ambito del programma HORIZON 20201. Il progetto, di durata triennale, ha preso il via il primo gennaio 2021 e si concluderà il 31 dicembre 2023.

LOCKED SHIELDS 2022: FINLANDIA AL PRIMO POSTO

Quest’anno va alla Finlandia il primo posto in una delle più grandi e complesse esercitazioni live di cyber defense al mondo, sicuramente la più importante della NATO, che si è tenuta a Tallin dal 19 al 22 aprile.

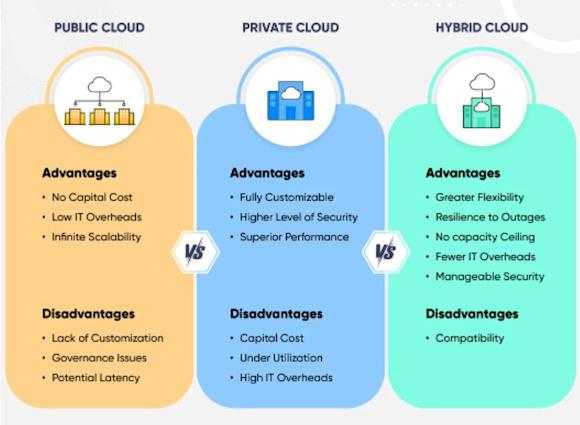

MULTICLOUD: QUALI RISCHI E SFIDE

La strategia multi-cloud accelerata – che ha caratterizzato questi ultimi due anni – ha consentito alle organizzazioni di sfruttare le migliori caratteristiche tecniche di ciascuna piattaforma cloud. Tuttavia, come spesso avviene, permane – da parte di molte organizzazioni – la preoccupazione della gestione del vendor lock-in1, confermata anche da una recente survey effettuata da Cloud Security Alliance.

IL METAVERSO È ORAMAI UNA REALTÀ: QUALI SFIDE CI ATTENDONO?

Il Metaverso è per lo più descritto come un mondo virtuale che è stato creato combinando diverse tecnologie. Esso consiste nella fusione di mondi virtuali e fisici ed è destinato ad impattare sulle nostre vite.

CYBER DEFENCE: CONCLUSA LA 6^ EDIZIONE DELL’ESERCITAZIONE CYBER EAGLE

Con la conferenza finale del 5 aprile, tenutasi alla presenza del sottocapo di Stato Maggiore dell’Aeronautica Militare, generale di squadra aerea Aurelio Colagrande, e del comandante logistico dell’Aeronautica Militare, generale di squadra aerea Roberto Comelli, si è conclusa la Cyber Eagle 2021, l’annuale esercitazione dell’Aeronautica Militare giunta alla sua 6ª edizione e finalizzata all’addestramento dei reparti nel campo della Cyber Defence, organizzata dal Reparto Sistemi Informativi Automatizzati (Re.S.I.A.) dell’Acquasanta (Roma) e dal comando logistico dell’Aeronautica Militare.

CYBER THREAT INTELLIGENCE: DI COSA PARLIAMO?

L’uso della lingua inglese nel mondo ricco di tecnologia in cui viviamo è una costante, al pari della velocità della luce nella fisica.

COME CREARE LA NOSTRA ARTIFICIAL INTELLIGENCE

Abbiamo parlato spesso di Artificial Intelligence, ma non l’abbiamo ancora fatto dal punto di vista di chi vuole avvicinarsi alla materia e provare a costruire la sua propria AI.

FRANCIA: “ADDESTRARSI ALLA GESTIONE DI CRISI CYBER”

Poiché la difesa informatica è una questione strategica di sicurezza nazionale, l’esercitazione “DEFNET” è appositamente concepita per consentire alle Forze Armate, alle direzioni e ai servizi del ministero delle Forze Armate francesi di pianificare, coordinare e attuare misure difensive specifiche in linea con la realtà della minaccia.

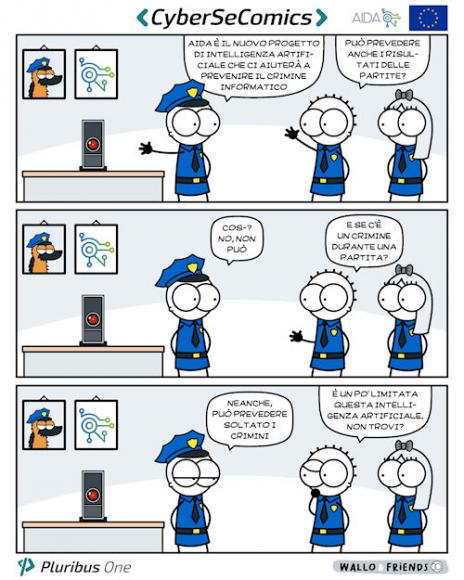

INTELLIGENZA ARTIFICIALE E FORZE DELL’ORDINE: TECNOLOGIA ED ETICA DEL PROGETTO AIDA

Sempre più di frequente, l’Intelligenza Artificiale (IA) viene utilizzata dalle Forze dell’Ordine per contrastare reati anche molto diversi tra di loro tra cui il cybercrime (crimine informatico) e il terrorismo. Ma qual è la percezione dei cittadini rispetto a questa tecnologia, promettente ma non perfetta, quando usata in ambito sicurezza e difesa?

AMAZON E STELLANTIS PER L’AUTOMOTIVE DEL FUTURO

Nel mese di gennaio di questo splendido (si fa per dire) 2022, una notizia è stata riportata da alcuni giornali ma probabilmente è passata inosservata dai più, me compreso.

LA NECESSITÀ DI APPLICARE DEGLI STANDARD SPECIFICI PER LA CYBERSECURITY DEI SISTEMI DI CONTROLLO INDUSTRIALE NELLE INFRASTRUTTURE CRITICHE

In questo articolo darò alcuni riferimenti per implementare un approccio metodologico, sviluppato sulla base di esperienze internazionali, con l’impiego di uno standard specifico, l’IEC62443, per la difesa cibernetica delle infrastrutture critiche necessarie al funzionamento del Paese.

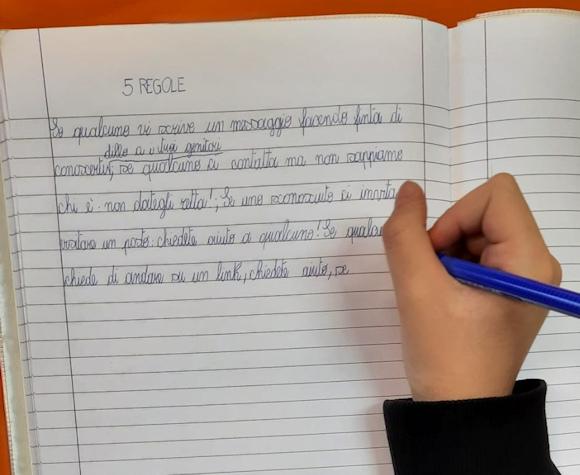

CON SICYNT 250 BAMBINI SONO PIÙ CYBER-SICURI

7 Dicembre 2021, 6.40 AM, da qualche parte vicino a una Milano che per larga parte dorme ancora, considerato che è la giornata del Patrono Sant’Ambrogio. Temperatura vicina agli zero gradi Celsius. Quattro persone che fanno lavori diversi per società diverse nel mondo dell’IT e della CyberSecurity sono in macchina, con destinazione Calcinato (BS). Hanno un laptop ciascuno, tre secchi di orsacchiotti gommosi e trecento diplomini stampati con scritto “Cyber-Eroe”.

SMART WORKING E CYBERSECURITY

Smart Working, locuzione molto gettonata nell’ultimo anno e mezzo, è la nuova modalità di lavoro che coinvolge diverse categorie di lavoratori a causa dell’attuale crisi sanitaria COVID-19. Ma perché chiamarlo Smart Working, potremo definirlo anche “Art Working”, un nuovo ambiente nel quale si mischiano e si integrano una tazza di latte e caffè, una felpa e un pantaloncino, con una videoconferenza per discutere un’importante attività di rilascio di nuove funzionalità al Logistic Management System, seduti comodamente dalla propria scrivania.

NATO STRATEGIC CONCEPT: COMINCIA IL PROCESSO DI RINNOVO

Il contesto di sicurezza definito nel novembre del 2010 nel documento NATO Strategic Concept è ancora valido? Quali sono le nuove sfide che nel corso di più di dieci anni, si presentano alla organizzazione internazionale? Quali sono le capacità necessarie per garantire la sicurezza degli Alleati nel mondo iperconnesso attuale?

NEAR FIELD COMMUNICATION: LA MINACCIA CYBER CHE PORTIAMO NEL TASCHINO

Nell’ambito di attività di prevenzione delle aggressioni al patrimonio informativo industriale svolte durante una recente fiera internazionale, è emersa la mancanza di consapevolezza dei rischi connessi all’uso dilagante dei biglietti da visita elettronici, comunemente noti col termine di smart digital business card.

LO SMISHING, QUESTO SCONOSCIUTO

Si avvicina il Black Friday, evento commerciale di origine statunitense ma che per effetto della globalizzazione rappresenta un momento prenatalizio molto atteso anche da noi.

TROJAN SOURCE ATTACK, DI CHE SI TRATTA?

Che ne direste se fosse possibile ingannare i compilatori affinché producano dei file binari differenti dalla logica visibile agli occhi umani nel codice sorgente? Vi dimostriamo che fare ciò non solo è possibile, ma facilmente sfruttabile…

CYBERCRIMINALI CONTRO PIRATI

Viviamo tempi davvero interessanti: esattamente dieci anni fa il Dipartimento della Difesa U.S. ha definito il dominio cyber come quinto dominio di arte bellica, ma è stato soltanto pochi anni fa che le peculiarità di questa catalogazione sono emerse in tutta la sua evidenza.

TECNICHE DI AUTOMAZIONE DEI SISTEMI DI RETE

Il riferimento all’utilizzo di tecniche di automazione ed eventualmente di AI (Artificial Intelligence) è diventato prassi comune nell’indirizzare molte problematiche di analisi dei dati da cui trarre indicazioni sui comportamenti futuri di sistemi complessi.

LO STRANO CASO DEL GREENPASS DI SPONGEBOB

Un paio di giorni fa, mentre stavo facendo colazione, mi arriva un messaggio sullo smartphone che dice “Buongiorno. Parrebbe che abbiano leakato le chiavi per creare i green pass… Se confermato, significa che in teoria chiunque può produrre GreenPass validi”.

STRATEGIA NATO PER L’INTELLIGENZA ARTIFICIALE

Lo scorso 21 ottobre 2021 i ministri della Difesa dei paesi NATO hanno approvato e rilasciato, per la prima volta, la strategia NATO per l’Intelligenza Artificiale (Artificial Intelligence – AI)…